DMCTF之Misc

前言

这次比赛是第一次做Mics的题awa。

Misc

Check_in

真·有手就行

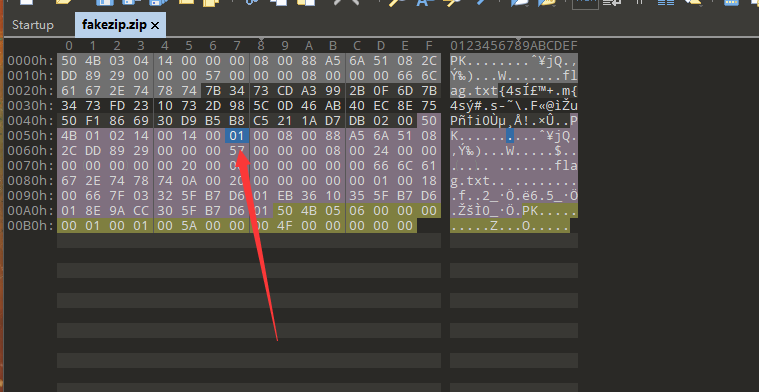

fakezip

看到题目fakezip翻译:假的压缩包,所以猜应该是伪加密,贴一个原理的博客:zip伪加密,使用010 Editor打开压缩包,

找到01修改为00,再解压压缩包,虽然提示了压缩包错误但是直接无视,获得一个flag.txt

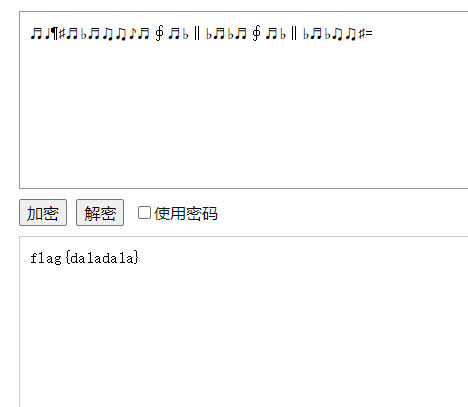

打开以后内容是:♬♩¶♯♬♭♬♫♫♪♬∮♬♭‖♭♬♭♬∮♬♭‖♭♬♭♫♫♯=,音符加密虽然是第一次听说,但是百度还是可以简单找到:文本加密为音乐符号

Base family

题目给出了是base家族,所以base所有种类都试一遍。base常见的种类有:base16、base32、base58、base64、base91。还有几种没听过的base种类可以在这个网站找到:CTF在线工具。

原层:

| |

base91解码:

| |

base58解码:

| |

base32解码:

| |

base64解码:

| |

hex解码:

| |

SlientEye

根据题目直接百度SlientEye,下载以后打开图片–>decode:

参数啥的都没动,密码为默认密码,直接Decode,得到一个flag.txt:

| |

再去百度搜到一篇博客:&#x开头的是什么编码?,我点开一看,哦,原来是entity code实体编码,我啪的一下就把flag.txt改为flag.html,很快啊,然后是一个左正蹬、一个右鞭腿、一个左刺拳打开flag.html获得flag:flag{n1_bu_j1ang_wu_d3}

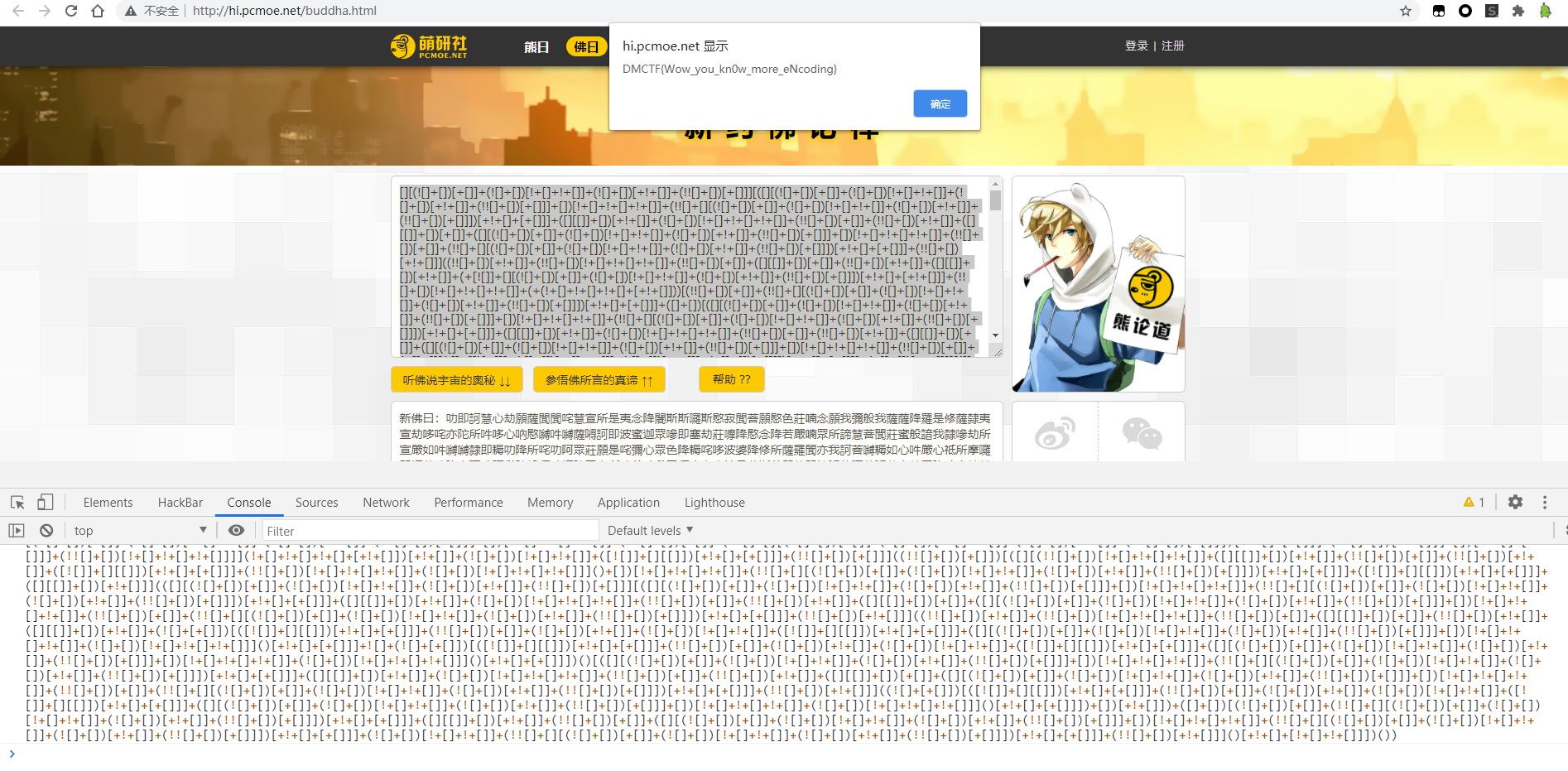

编码之王

下载文件打开后一堆社会主义核心价值观,前面提到的:CTF在线工具就有核心价值观编码,下面放密文,上面是解码内容。

解出来以后看到第一句:如是我闻:,–>与佛论禅

再解之后看第一句:新佛曰:。–>新与佛论禅

解完以后直接出了一堆由:[、]、!、+、(、)组成的符号,还是百度找到了这种编码叫JSfuck,可以直接浏览器控制台console输出获得flag

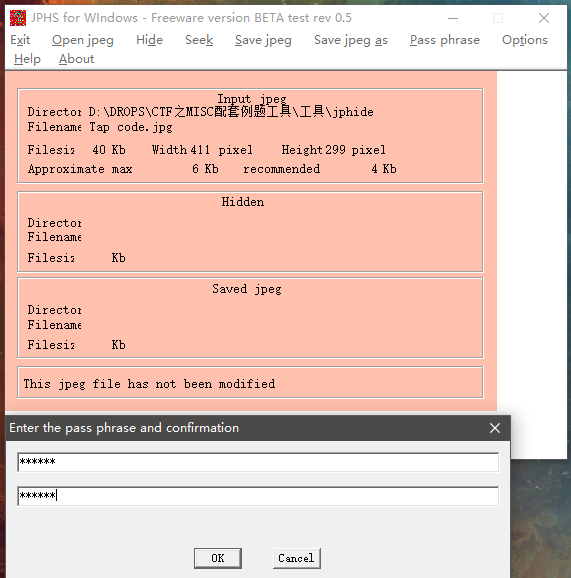

jpgsteg

题目即是用到的工具,百度下载软件,使用jphide.exe打开图片Tap code.jpg,选择seek功能解密,密码为123456(我蒙的):

成功解密后获得一个文档,内容如下:

| |

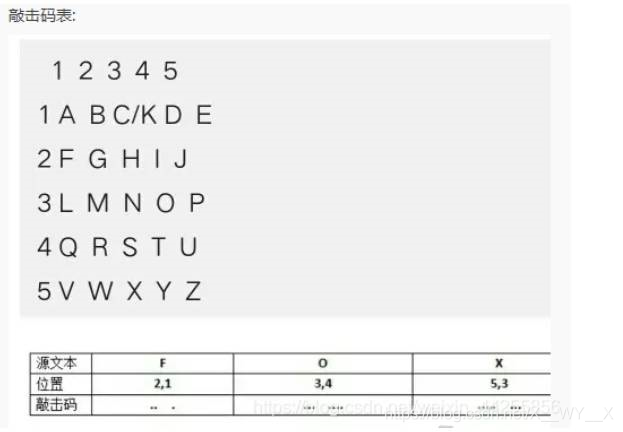

这里我思索了好久,刚开始以为是摩斯密码,但是又对不上号,最后找到了一个名为敲击码的,正好一行中的.分成两部分代表坐标

解码得到:ohhamazing ,加上括号就是:flag{ohhamazing}

事后多看了一眼图片命名:Tap code.jpg。这用啥解密不就在脸上写着的wosabi \0/。。。

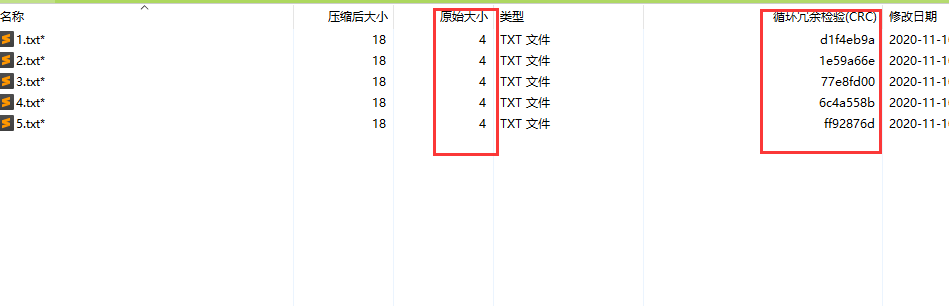

Collision

打开压缩包发现都是加密,但是原始大小都为4,只有CRC不一样:

所以很有可能是四位数据的CRC32碰撞,就去网上找了一个python脚本:crc32碰撞 ctf python作者原创的脚本:

| |

使用python的多线程,因为是5个文件,开了5个线程,然后分别输入CRC码,压缩文件原来的CRC码为:

| |

碰撞以后获得的明文:

| |

根据flag的结构拼接一下:flag{crc32collis1on}

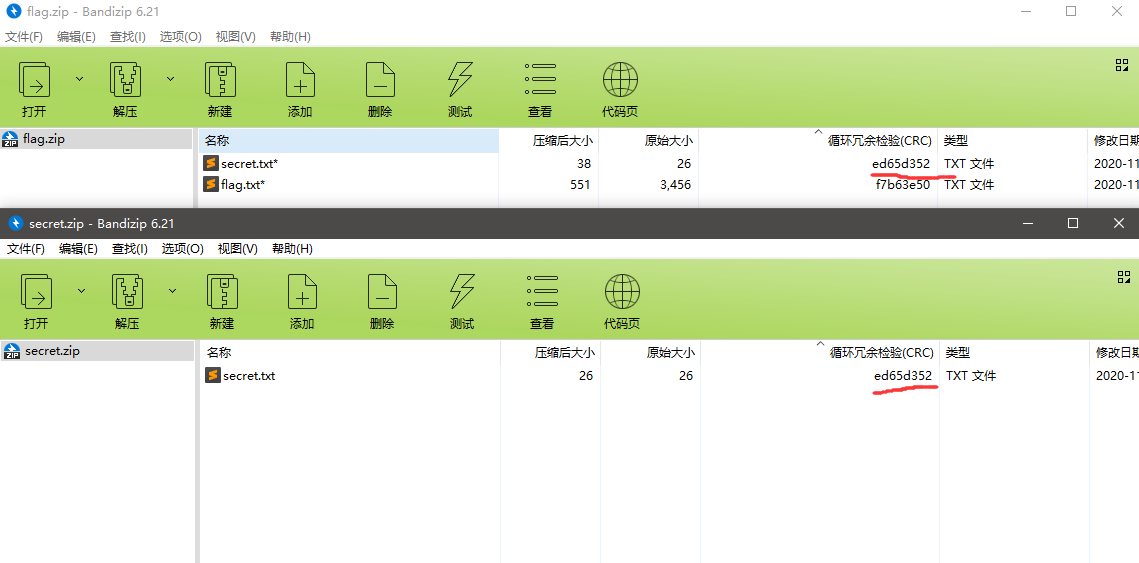

kaomoji

题目的压缩包解压以后得到一个flag.zip压缩包和secret.txt,flag.zip中也含有secret.txt,将外面没有加密的secret.txt使用winrar压缩(需要和原来的压缩软件一致哒)以后对比flag.zip里的文件发现CRC码相同的:

配合ARCHPR使用明文攻击,获得加密密钥: [b00df998 5bdbbde6 485fa1f8]

我在进行明文攻击时虽然没有跑出来压缩包的密码,但是获得了上面的密钥,也是可以解压加密的压缩包的(具体原理不清楚)。解压明文攻击解开获得的压缩包flag_decrypted.zip,打开flag.txt是颜文字表情加密,直接复制到浏览器console控制台运行获得flag:flag{kaomoj1_1s_cut3}

ARCHPR

题目根据提示:This file was encrypted by me with a four-digit password, try to crack it!

密码只是用了4位数字加密,可以使用ARCHPR 进行爆破,获得一个flag.png和hint.txt,hint.txt如下:

| |

提示中提到了使用LSB隐写,密码是一段摩斯密码,摩斯密码解密后得到密文:password,使用LSB(项目地址)脚本执行:

| |

1.txt中就包含了解密以后的flag:flag{th1s_15_f1agggggg}

outguess

看题目找工具,使用outguess参考隐写工具outguess 的下载安装及使用,在kali中安装以后执行

| |

获得hide.txt文件的内容:

| |

上面一段使用凯撒密码移动13位获得:Do you know AES? The key is s3cur1ty, go and crack it!

其实这里和别人讨论以后才知道他们使用的是叫ROT13,相应的还搜到了ROT5、ROT13、ROT18、ROT47,百度百科看了以后就是凯撒密码的变种。所以下面一段的密文使用AES进行解密,密码是s3cur1ty,获得flag:flag{y0u_ar3_awes0m3}

解密网站:https://tool.oschina.net/encrypt

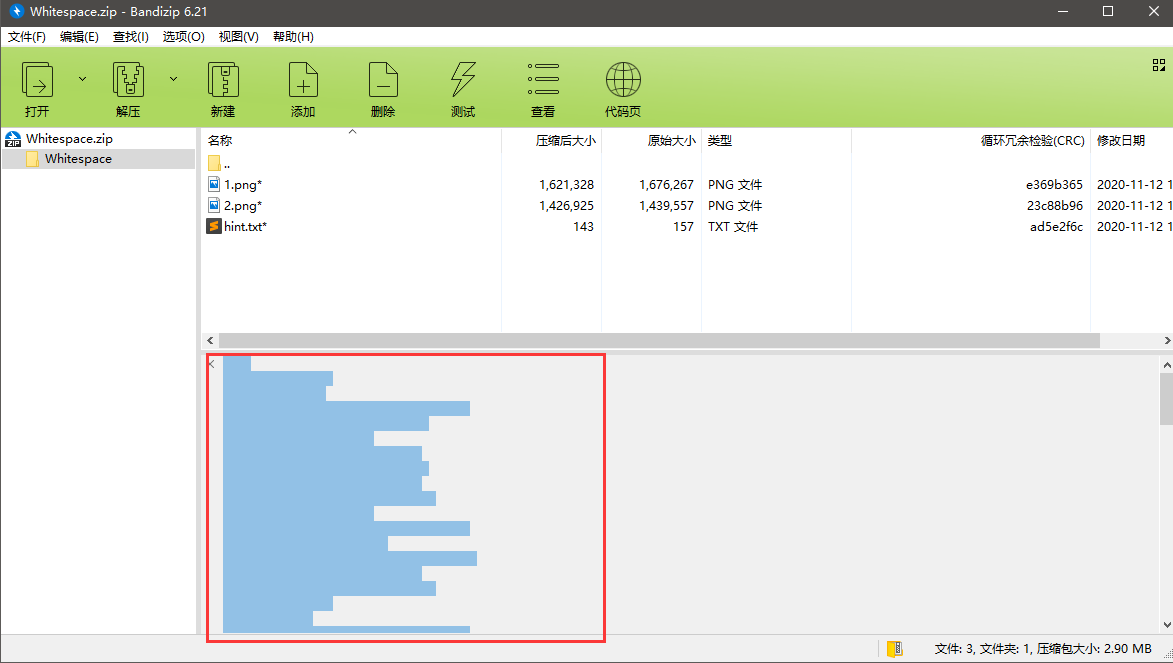

Whitespace

题目即提示,Whitespace进行一波搜索以后了解到是一种用空白符编程的语言,在压缩包里面摸了好久,在注释里发现空白编码:

这也让我想到自己在网上下工具的压缩包时,网站经常在注释里附上密码,通常都是网站的网址。

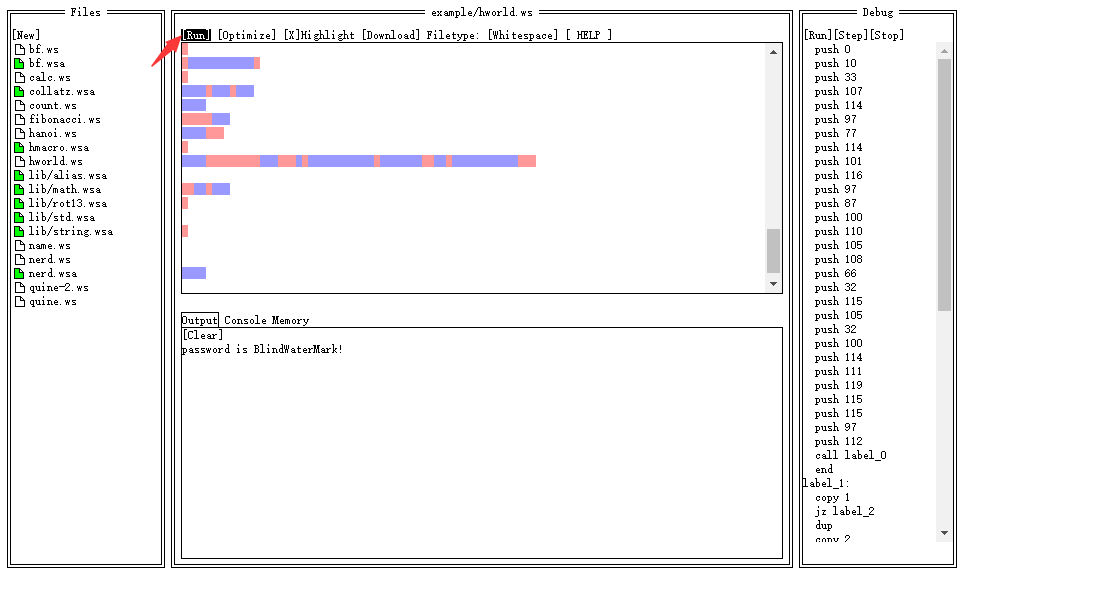

在whitespace网站中粘贴密文点上面的run:

解密获得:password is BlindWaterMark!

输入解压以后获得两张看着相同的罗翔老师.png图片和一个hint.txt:

| |

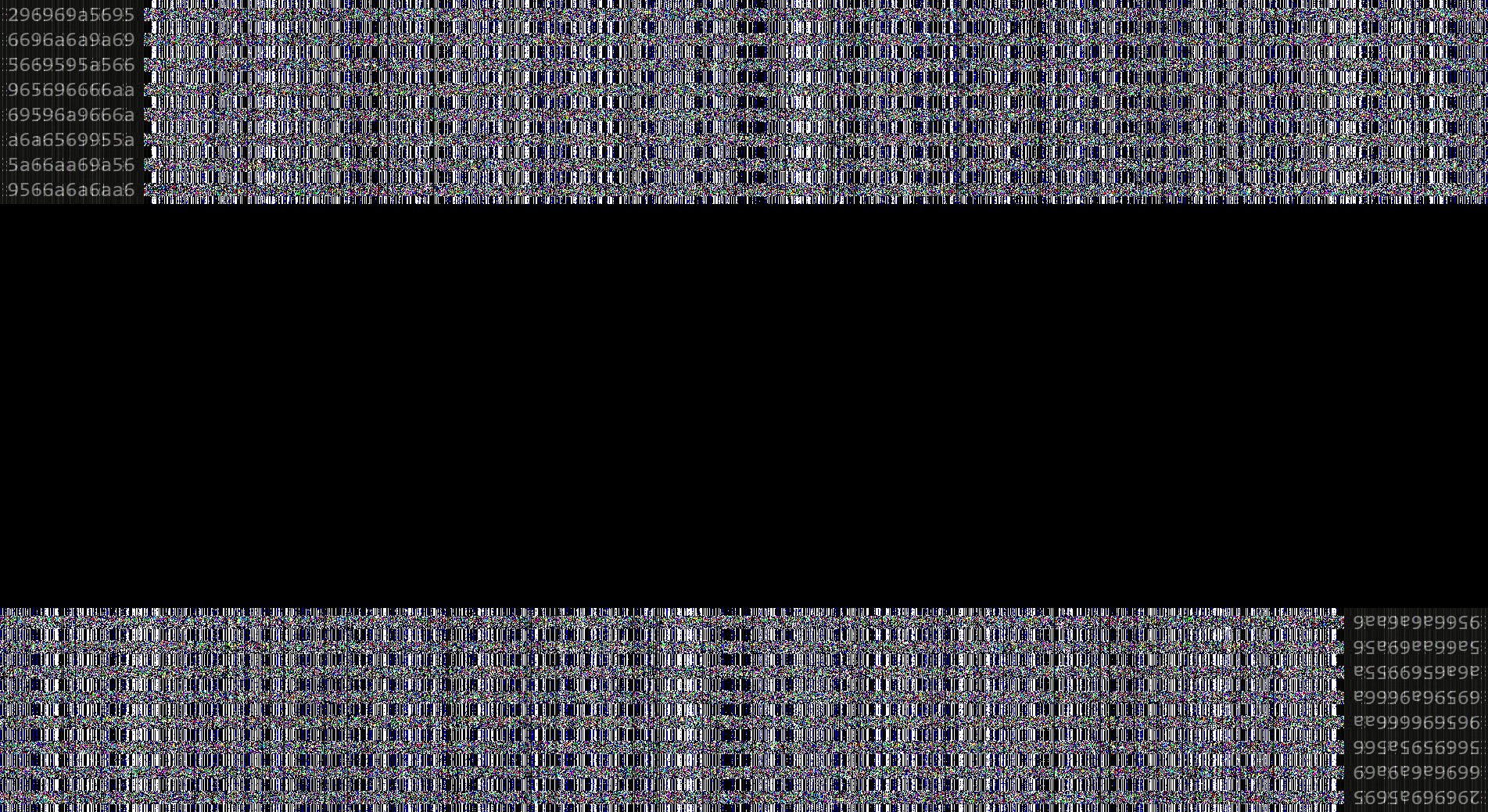

根据提示找出图片的不同和曼切斯特编码。图片看着相同但是经过加密,在网上搜索了一波了解到了盲水印技术,使用盲水印解密图片,项目地址:https://github.com/chishaxie/BlindWaterMark,执行:

| |

获得解密图片:

图片中的内容为:

| |

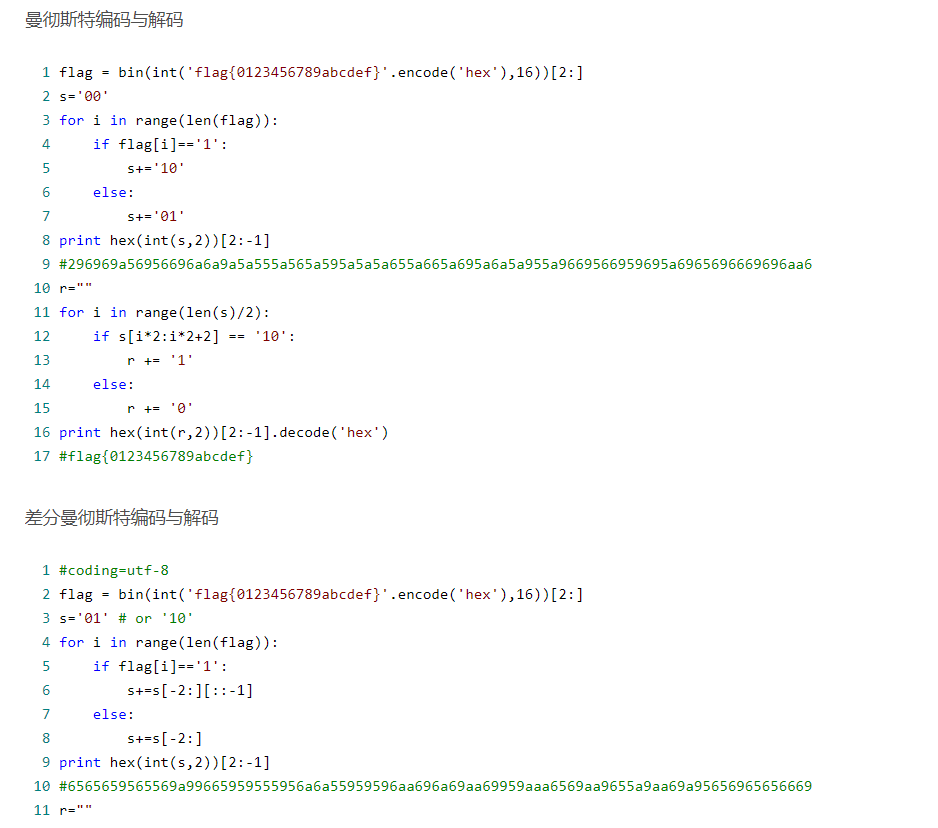

就百度曼切斯特编码解码,找到一篇博客:一些CTF编码脚本,在里面找到了这两段:

心里一顿狂喜,因为都是2965a这个几个字符组成的,应该就是找对了。根据博客代码自行修改脚本

| |

执行脚本后获得flag:flag{ab1de_by_th3_law}

Steghide

题目即工具。参考博客隐写工具Steghide,在kali中安装Steghide后执行:

| |

会提示Enter passphrase:直接回车表示空密码,获得flag.txt,打开以后里面都是由¿ ¡ .组成的密文,和Ook的另一种编码:short Ook类似也是只用? ! .组成,把叹号和问号全部替换反过来¡--->! ¿--->?,替换之后在线解码:https://www.splitbrain.org/services/ook,获得flag:flag{y0u_ar3_clev3r}

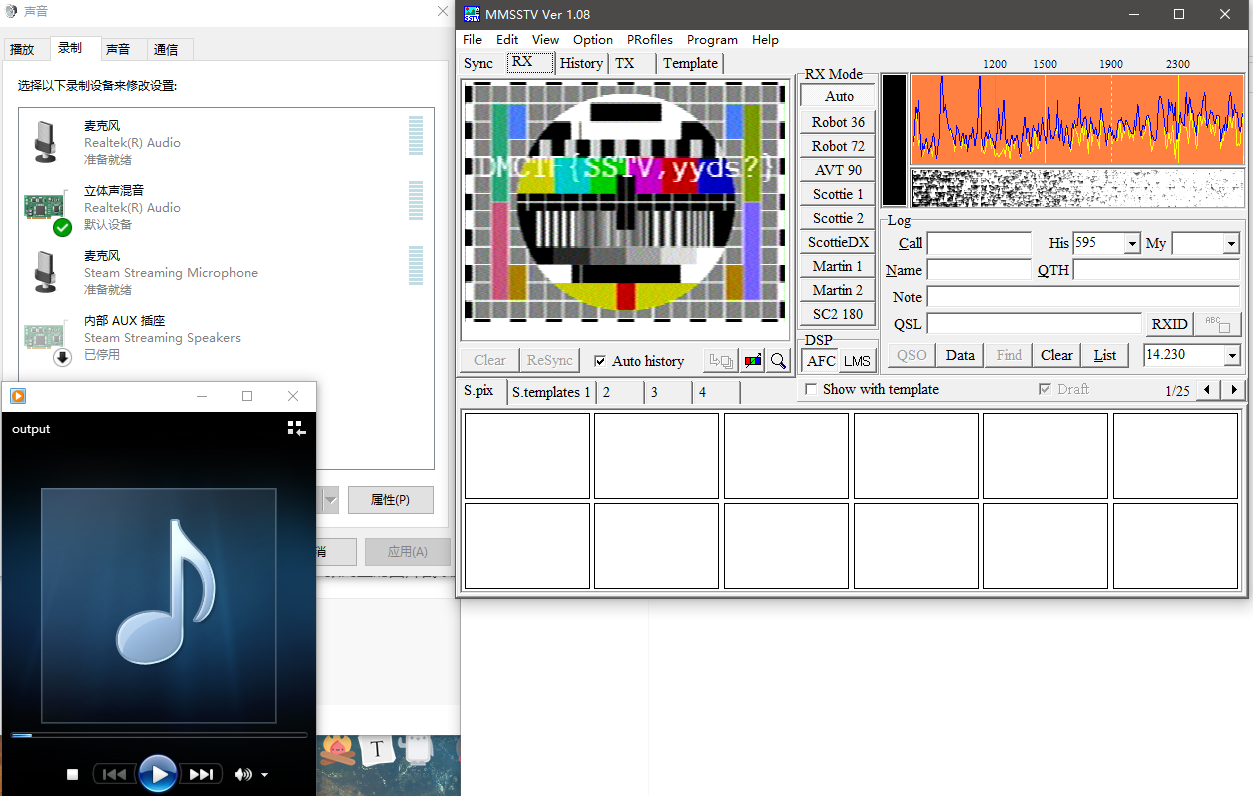

SSTV

题目既是工具。搜索SSTV百度百科:

慢扫描电视(Slow-scan television)是业余无线电爱好者的一种主要图片传输方法,慢扫描电视通过无线电传输和接收单色或彩色静态图片。

了解到是一种无线电传递图片的方法,搜到的博客慢扫描电视 SSTV和B站的视频慢扫描电视SSTV,下载MMSSTV软件,把output.wav音频调制麦克风输出,我使用的方法是在声音设置里把立体声混音打开并且设为默认设备,然后电脑里播放的声音就会被录制到。等待图片绘制成功,获得flag:DMCTF{SSTV,yyds?}

SimpleQrcode

下载题目是一个gif图片都是二维码,使用使用stegSovle中的Frame Browser功能,一帧一帧播放,一帧一扫,有几帧图片是少了二维码的上边,有一张是少了右边,可以参考第一张完整的图片,把上面截取拼接上去,扫码后17张图片对应的内容(根据代码行号):

| |

参考下题目标题和flag格式,拼接后获得flag:DMCTF{QrCode_1s_so_interesting!!!}